此份以 EarSpy 為稱的研究論文指出,雖然目前在智慧型手機上的安全防護越來越充足,尤其在 Android 與 iOS 作業系統開始讓使用者能進一步限制軟體存取隱私數據,多數惡意軟體已經難以透過傳統方式竊取使用者通話內容。

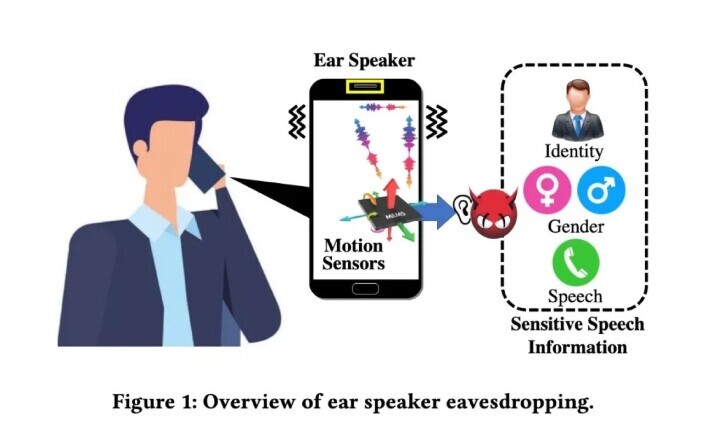

但即便目前的 Android 作業系統已經可讓使用者自行決定是否允許軟體存取各類感測元件紀錄數據,研究發現像是 EarSpy 藉由紀錄手機通話時,在內建擴音孔產生的微幅振動,配合擷取手機加速感測元件紀錄數據,最後藉由卷積神經網路模型進行分析,即可推斷通話者性別、進行身分比對,甚至進行通話內容辨識。

在研究論文中,主要透過 OnePlus 7T、OpenPlus 9 兩款手機進行驗證,不僅發現若手機搭載立體聲擴音喇叭,將可透過 EarSpy 攻擊手法擷取更多資訊,甚至可以透過時頻域 (time-frequency domain),以及時頻譜 (spectrograms) 等特徵來分析聲音響應結果,進而可判斷更多通話者特徵。

依照論文說明,若單僅用於判斷通話者是男是女,準確率高達 98%,同時以聲音特徵判斷通話者身分的準確率也高達 92%。而從通話內容辨識準確率為 56% 的情況來看,雖然準確率不算高,卻凸顯像是 EarSpy 般的攻擊手法確實有用,甚至更難以防備。

【此文章來自:Mashdigi】